无论是安全研究人员还是开发者,JEB 作为一款专业的 Android 逆向工具,都因其强大的反编译能力和直观的操作界面备受推崇。本文将从下载指南、版本选择、安全提示、功能特色及用户评价等角度,带你全面掌握 JEB 的使用技巧。

一、工具简介

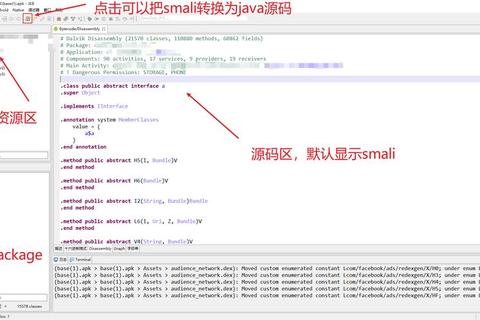

JEB 是专为 Android 逆向分析设计的工具,支持 APK 反编译、代码调试、动态分析等功能。其核心优势在于:

二、下载与安装指南

1. 版本选择

JEB 存在多个版本,需根据需求选择:

2. 下载渠道

3. 安装流程

以 Windows 环境为例:

1. 配置 JDK:安装 JDK 8(推荐 1.8.0_121 版本),并设置 `JAVA_HOME` 环境变量。

2. 替换文件:若使用修改版,需将破解补丁(如 `fix` 文件夹中的 JAR 文件)覆盖至安装目录的 `bin/app` 下。

3. 启动脚本:运行 `jeb_wincon.bat`,首次启动需通过注册机生成许可证密钥。

三、安全与风险提示

1. 来源验证:避免从非官方渠道下载工具,以防植入恶意代码。

2. 环境隔离:建议在虚拟机或沙箱中运行破解版,保护主机安全。

3. 法律合规:仅将 JEB 用于合法研究,避免侵犯软件版权。

四、核心功能与使用技巧

1. 基础操作

2. 高级功能

3. 实战案例

五、用户评价与社区反馈

六、未来展望

随着 Android 安全需求增长,JEB 的更新方向可能包括:

1. AI 辅助分析:集成机器学习模型,自动识别恶意代码模式。

2. 云端协作:支持多人协同分析项目,提升效率。

3. 跨平台支持:优化 Linux/macOS 版本,扩大用户群体。

JEB 是 Android 逆向工程领域的重要工具,掌握其使用技巧可大幅提升分析效率。无论是初学者还是资深开发者,建议从合法渠道获取工具,并持续关注社区动态以学习最新方法。

> 提示:本文提及的第三方资源可能存在风险,请谨慎甄别。更多技术细节可参考 CSDN、52破解等开发者社区。